In questa interessante video-presentazione tenuta al recente TEDxBrussels, uno tra i piú famosi esperti di sicurezza informatici, Mikko Hypponen, presenta dettagliatamente tutte le recenti informazioni che hanno messo in evidenza il fatto che gli Stati Uniti stanno portando avanti un controllo globale sul resto del mondo analizzando i dati che passano prevalentemente attraverso socierà di telecomunicazioni e informatiche americane, tutto questo senza che ci sia stato nessun sospetto o illecito.

Questo significa sostanzialmente che ogni utente internazionale di Internet è sotto sorveglianza, e per questo é importante cercare di trovare soluzioni alternative all'uso di società americane per migliorare la nostra privacy.

Sempre dello stesso autore vedi anche un post precedente: TED Talks - Mikko Hypponen: 3 tipi di Attacchi Informatici.

TED Talks - Hypponen: La NSA ha tradito la Fiducia di tutti

(  con sottotitoli in Italiano )

con sottotitoli in Italiano )

Trascrizione integrale del testo :

Le due invenzioni probabilmente più grandi della nostra generazione sono Internet e i telefoni cellulari. Hanno cambiato il mondo. Eppure, a nostra grande sorpresa, si sono anche rivelati essere gli strumenti perfetti per lo stato di sorveglianza. Si scopre che la capacità di raccogliere dati, informazioni e connessioni su praticamente chiunque di noi e tutti noi è esattamente quella che abbiamo sentito durante l'estate attraverso le rivelazioni e le fughe di notizie sulle agenzie di intelligence occidentali, in gran parte agenzie di intelligence americane, che sorvegliano il resto del mondo.

o sentito parlare a cominciare dalle rivelazioni del 6 giugno. Edward Snowden ha cominciato a far trapelare informazioni, informazioni classificate top secret, provenienti dalle agenzie di intelligence americane, e abbiamo cominciato a conoscere cose come PRISM, XKeyscore e altre. E questi sono esempi del tipo di programmi che le agenzie di intelligence americane stanno gestendo contro il resto del mondo.

E se ripensate alle previsioni sul controllo espresse da George Orwell, a quanto pare Geroge Orwell era un ottimista. (Risate) Ora assistiamo a monitoraggi dei singoli cittadini su scala molto più ampia di quanto Orwell avesse mai potuto immaginare.

E questo qui è il famigerato centro dati della NSA nello Utah. L'apertura è prevista a breve, sarà sia un centro di supercomputer che un centro dati. Potete immaginare che abbia una sala gigantesca piena di dischi rigidi per l'immagazzinamento dati che stanno raccogliendo. È un edificio piuttosto grande. Quanto grande? Posso darvi i numeri -- 140 000 metri quadrati -- ma questo non dice molto. Forse è meglio immaginarlo con un termine di paragone. Pensate al più grande negozio IKEA in cui siate mai stati. Questo è cinque volte più grande. Quanti dischi rigidi ci stanno in un negozio IKEA? Giusto? È piuttosto grande. Stimiamo che la sola bolletta dell'elettricità per far funzionare questo centro dati sarà dell'ordine di decine di milioni di dollari all'anno. E questo tipo di sorveglianza globale significa che è possibile raccogliere i nostri dati e tenerli sostanzialmente per sempre, conservarli per lunghi periodi di tempo, conservarli per anni, per decenni. Questo comporta dei rischi completamente nuovi per noi tutti. Questo significa che è una sorveglianza globale, totale su tutti.

Beh, non esattamente su tutti, perché l'intelligence americana ha solo il diritto legale di controllare gli stranieri. Possono monitorare gli stranieri quando la connessione dati degli stranieri finisce negli Stati Uniti o passa per gli Stati Uniti. Sorvegliare gli stranieri non sembra terribile finché non ci si rende conto che io sono uno straniero e voi siete degli stranieri. Di fatto, il 96 per cento del pianeta è straniero.

(Risate)

Giusto?

Quindi è una sorveglianza totale globale di tutti noi, tutti noi che usiamo le telecomunicazioni e Internet.

Ma non fraintendetemi: ci sono dei tipi di sorveglianza che vanno bene. Mi piace la libertà, ma anch'io concordo sul fatto che un qualche tipo di sorveglianza vada bene. Se l'applicazione della legge cerca di trovare un assassino, o se cerca di trovare un signore della droga o cerca di prevenire le sparatorie nelle scuole, e ci sono indizi e sospettati, va bene che si intercettino le telefonate del sospettato, e che si intercettino le sue comunicazioni via Internet. Questo non lo discuto, ma non è quello di cui si occupano i programmi come PRISM. Non hanno nulla a che vedere con la sorveglianza di persone sospettate di aver commesso qualche crimine. Si tratta di sorveglianza su persone che si sa essere innocenti.

Quindi i quattro grandi argomenti a sostegno di questo tipo di sorveglianza sono: prima di tutto, non appena si comincia a discutere di queste rivelazioni, ci saranno quelli che negheranno cercando di minimizzare l'importanza di queste rivelazioni, dicendo che sapevamo già tutto, sapevamo che stava accadendo, non c'è niente di nuovo. E non è vero. Non lasciatevi dire da nessuno che lo sapevamo già, perché non lo sapevamo. Potevano essere le nostre peggiori paure, ma non sapevamo che stava accadendo. Ora sappiamo per certo che sta accadendo. Non lo sapevamo. Non sapevamo di PRISM. Non sapevamo di XKeyscore. Non sapevamo di Cybertrans. Non sapevamo di DoubleArrow. Non sapevamo di Skywriter -- tutti questi programmi diversi gestiti dalle agenzie di intelligence americane. Ora lo sappiamo.

E non sapevamo che le agenzie di intelligence americane si spingessero al punto di infiltrare organismi di normazione per sabotare volontariamente gli algoritmi di criptaggio. Questo significa che prendete una cosa sicura, un algoritmo di cifratura che è così sicuro che se usate quell'algoritmo per criptare un file, nessuno può decifrare quel file. Anche se prendono ogni singolo computer del pianeta solo per decifrare quel singolo file, ci vorranno milioni di anni. In sostanza è perfettamente sicuro, inattaccabile. Prendete una cosa di quel livello e lo indebolite di proposito, con il risultato di renderci tutti meno sicuri. Un equivalente nel mondo reale sarebbero agenzie di intelligence che forzano i codici degli allarmi di ogni singola abitazione in modo da entrare in ogni singola casa. Perché lo sapete, i cattivi potrebbero avere qualche allarme domestico, ma alla fine ci renderebbe anche tutti meno sicuri. Gli algoritmi di cifratura contenenti la backdoor sono semplicemente impressionanti. Ma certo, queste agenzie di intelligence stanno facendo il loro lavoro. È stato detto loro di farlo: fare spionaggio di segnali, monitorare le telecomunicazioni, monitorare il traffico Internet. Questo cercano di fare, e dato che la maggior parte del traffico Internet oggi è criptato, stanno cercando modi per aggirare la cifratura. Un modo è quello di sabotare gli algoritmi di cifratura, che è un grande esempio di come le agenzie di intelligence americane siano senza ritegno. Sono totalmente fuori controllo, e si dovrebbe riprenderne il controllo.

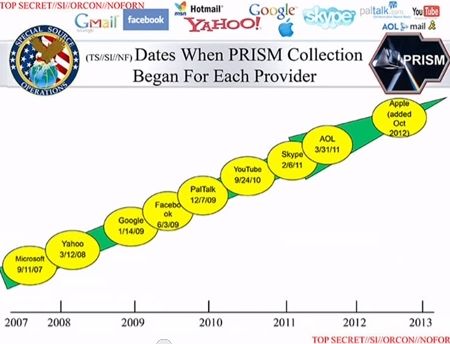

Cosa sappiamo in realtà di queste fughe di notizie? Tutto si basa sui file fatti trapelare dal Sig. Snowden. Le prime slide di PRISM dell'inizio di giugno descrivono un programma di raccolta in cui i dati vengono raccolti dai service provider, ed elencano i service provider a cui hanno accesso. Hanno anche una data specifica in cui è iniziata la raccolta di dati per ogni service provider. Per esempio, citano che la raccolta da Microsoft è iniziata l'11 settembre 2007, per Yahoo il 12 marzo 2008, e poi gli altri: Google, Facebook, Skype, Apple e così via.

E ognuna di queste aziende nega. Dicono tutte che semplicemente non è vero, che non danno accesso tramite backdoor ai loro dati. Eppure abbiamo questi file. Quindi una delle due parti sta mentendo, o c'è una spiegazione alternativa? Una spiegazione sarebbe che queste parti, questi service provider, non stanno collaborando. Invece sono stati attaccati. Sarebbe una spiegazione. Non stanno collaborando. Sono stati attaccati. In questo caso, sono stati attaccati dal loro stesso governo. Potrebbe sembrare strano, ma si sono già verificati casi di questo tipo. Per esempio, il caso del malware Flame che crediamo fermamente sia stato creato dal governo americano, e che per diffondersi, ha abbattuto la sicurezza della rete di aggiornamenti Windows. Questo significa che l'azienda è stata attaccata dal proprio governo. Ci sono altre prove che supportano questa teoria. Der Spiegel, in Germania, ha fatto trapelare altre informazioni sulle operazioni gestite dalle unità di hacker di elite che operano all'interno di queste agenzie di intelligence. All'interno della NSA, l'unità si chiama TAO, Tailored Access Operations, e all'interno GHCQ, che è l'equivalente britannico, si chiama NAC, Network Analysis Centre. Queste recenti fughe di notizie di queste tre slide descrivono in dettaglio un'operazione gestita dall'agenzia di intelligence GCHQ del Regno Unito che ha come obiettivo una società di telecomunicazioni qui in Belgio. Questo significa quindi che un'agenzia di intelligence europea sta violando volontariamente la sicurezza di una telecom di un vicino paese dell'Unione Europea, e ne parlano nelle loro slide molto naturalmente, come se fosse una cosa normale. Ecco l'obiettivo primario, ecco l'obiettivo secondario, ecco il team. Probabilmente fanno team building il giovedì sera al bar. Usano addirittura stucchevoli clip art su PowerPoint come: "Successo", quando riescono ad accedere a servizi come questo. Che diavolo sta succedendo?

E poi si discute che ok, certo, probabilmente sta succedendo ma di nuovo, anche altri paesi lo fanno. Tutti i paesi spiano. E magari è vero. Molti paesi spiano, non tutti, ma prendiamo un esempio. Prendiamo per esempio la Svezia. Parlo della Svezia perché la Svezia ha leggi abbastanza simili agli Stati Uniti. Quando i vostri dati attraversano la Svezia, le loro agenzie di intelligence hanno il diritto per legge di intercettare il traffico. Bene, quanti soggetti di potere, politici, leader d'azienda in Svezia usano quotidianamente servizi basati negli Stati Uniti, come Windows o OSX, o usano Facebook o Linkedin, o salvano i propri dati in cloud come iCloud o Skydrive o DropBox, o magari usano servizi online come Amazon web service o servizi di vendita? La risposta è: ogni singolo leader d'azienda svedese lo fa ogni giorno. Ribaltiamo il tutto. Quanti leader americani usano webmail e servizi di cloud svedesi? La risposta è nessuno. Non è bilanciato. Non c'è assolutamente equilibrio, neanche lontanamente.

E quando abbiamo la sporadica storia di successo europea, anche quella, tipicamente finisce per essere venduta agli Stati Uniti. Per esempio, Skype una volta era sicuro. Era criptato da cima a fondo. Poi è stato venduto agli Stati Uniti. Oggi non è più sicuro. Di nuovo, prendiamo una cosa sicura e la rendiamo meno sicura di proposito, rendendoci di conseguenza meno sicuri.

E poi la discussione sul fatto che gli Stati Uniti stanno solo combattendo i terroristi. È la guerra al terrorismo. Non dovete preoccuparvi. Beh, non è la guerra al terrorismo. Certo è in parte guerra al terrorismo, e sì, ci sono terroristi, che uccidono e mutilano, e dovremmo combatterli, ma sappiamo da questa fuga di notizie che hanno usato le stesse tecniche per ascoltare le telefonate dei leader europei, per intercettare le email dei cittadini in Messico e Brasile, per leggere il traffico mail nelle sedi delle Nazioni Unite e del Parlamento Europeo, e non credo che stiano cercando terroristi all'interno del Parlamento Europeo, giusto? Non è la guerra al terrorismo. Potrebbe esserlo in parte, e ci sono terroristi, ma pensiamo veramente ai terroristi come a una minaccia esistenziale tale da essere disposti a fare qualunque cosa per combatterli? Gli americani sono pronti a buttare via la Costituzione, buttarla nel cestino solo perché ci sono terroristi? La stessa cosa per il Bill of Rights e tutti gli emendamenti, la Dichiarazione Universale dei Diritti dell'Uomo, le convenzioni europee sui diritti dell'uomo e le libertà fondamentali e la libertà di stampa? Pensiamo veramente che il terrorismo sia una tale minaccia da essere pronti a fare qualunque cosa?

Ma la gente ha paura dei terroristi, e pensa che la sorveglianza sia accettabile perché non ha niente da nascondere. Liberi di controllarmi se può aiutare. E chiunque vi dica che non ha niente da nascondere semplicemente non ci ha riflettuto abbastanza.

(Applausi)

Perché abbiamo questa cosa chiamata privacy, e se pensate veramente di non avere niente da nascondere, assicuratevi che sia la prima cosa che mi direte, perché saprò che non dovrò affidarvi nessun segreto, perché ovviamente non siete capaci di mantenere un segreto. La gente è brutalmente onesta su Internet, e quando sono iniziate queste fughe, molta gente ha cominciato a interrogarmi. Non ho niente da nascondere. Non sto facendo niente di male o illegale. Eppure, non c'è niente che ho piacere di condividere con un'agenzia di intelligence, specialmente una agenzia di intelligence straniera. E se proprio abbiamo bisogno di un Grande Fratello, preferirei avere un Grande Fratello nazionale che un Grande Fratello straniero. Quando sono iniziate le fughe di notizie, la prima cosa che ho twittato è stato un commento su come, usando i motori di ricerca, si stia potenzialmente mostrando tutto all'intelligence americana. Due minuti dopo ho ricevuto una risposta da una persona di nome Kimberly dagli Stati Uniti che mi metteva all prova: perché dovevo preoccuparmene? Cosa sto mandando che mi dovrebbe preoccupare? Sto mandando foto di nudo o qualcosa del genere? La mia risposta a Kimberly è stata che quello che stavo mandando non erano affari suoi, e non dovrebbero esserlo neanche del governo. Perché si tratta di questo, si tratta di privacy. La privacy non è negoziabile. Dovrebbe essere inclusa in tutti i sistemi che usiamo.

(Applausi)

Una cosa che dovremmo capire è che siamo brutalmente onesti con i motori di ricerca. Mostratemi lo storico delle vostre ricerche, e troverò qualcosa di incriminante o qualcosa di imbarazzante in cinque minuti. Siamo più onesti con i motori di ricerca di quanto non lo siamo con le nostre famiglie. I motori di ricerca sanno più di noi di quanto non sappiano di voi le vostre famiglie. E queste sono tutte informazioni che diamo via, le stiamo dando agli Stati Uniti.

La sorveglianza cambia la storia. Lo sappiamo da esempi di presidenti corrotti come Nixon. Immaginate se avesse avuto il tipo di strumenti di sorveglianza disponibili oggi. Fatemi citare il presidente del Brasile, Dilma Rousseff. È stata uno degli obiettivi della sorveglianza della NSA. Le sue mail sono state lette, e ha parlato alla sede delle Nazioni Unite, ha detto, "Se non c'è diritto alla privacy, non può esistere una vera libertà di espressione e opinione, e quindi, non può esistere una democrazia efficace."

Ecco di cosa si tratta. La privacy è elemento fondamentale delle nostre democrazie. E per citare un collega ricercatore della sicurezza, Marcus Ranum, ha detto che gli Stati Uniti oggi stanno trattando Internet come tratterebbero una delle loro colonie. Siamo tornati all'epoca della colonizzazione, e noi, stranieri che usiamo Internet, dovremmo vedere gli Americani come i nostri padroni.

Il Sig. Snowden è stato accusato di molte cose. Qualcuno lo accusa di avere causato, con le sue rivelazioni, problemi all'industria del cloud e alle società di software -- e dare la colpa a Snowden di aver causato problemi all'industria del cloud americano sarebbe come dare la colpa ad Al Gore del riscaldamento globale.

(Risate)

(Applausi)

Allora, cosa si deve fare? Dovremmo preoccuparci. No, non dovremmo preoccuparci. Dovremmo arrabbiarci, perché è sbagliato, ed è maleducato, non si dovrebbe fare. Ma questo non cambierà la situazione. Quello che cambierà la situazione per il resto del mondo è cercare di stare lontani dai sistemi costruiti negli Stati Uniti. Più facile da dirsi che da farsi. Come si fa? Un singolo paese, qualunque singolo paese in Europa non può sostituire e creare dei sostituti dei sistemi operativi e dei servizi cloud americani.

Ma magari non lo si deve fare da soli. Magari lo si può fare insieme ad altri paesi. La soluzione è l'open source. Creando insieme dei sistemi aperti, liberi e sicuri, possiamo aggirare il controllo, e così il singolo paese non deve risolvere il problema da solo. Deve solo risolvere un piccolo problema. E per citare un collega ricercatore sulla sicurezza, Haroon Meer, un paese deve solo far partire una piccola onda, queste piccole onde insieme diventano una marea, e la marea solleverà tutte le barche nello stesso tempo, e la marea che costruiremo con sistemi sicuri, liberi e open source, diventerà la marea che ci solleverà tutti al di sopra dello stato di controllo.

Grazie infinite.

(Applausi)

Trovi tutti i link ai post "TED Talks" già pubblicati qui sotto :

1° Elizabeth Gilbert sul genio

2° Il Cervello in tempo reale: C.deCharms

3° Al Gore sulle recenti modificazioni climatiche

4° Matthieu Ricard e l'abitudine alla felicità

5° Hans Rosling: I dati cambiano la Mentalità

6° Rebecca Saxe: Come si forma il giudizio morale

7° Jill Bolte Taylor: Racconto di un Ictus in diretta

8° Pranav Mistry: Nuove Tecnologie Sesto-Senso

9° Ramachandran: I Neuroni plasmano la Civiltà

10° Hans Rosling: Ascesa Asiatica come e quando

11° Rob Hopkins: Verso un Mondo senza Petrolio

12° Jamie Oliver: Educazione al Cibo per i Bambini

13° Bertrand Piccard: Avventura a Energia Solare

14° Dan Barber: Mi sono innamorato di un pesce

15° Aimee Mullins: L'opportunità delle avversità

16° Dan Buettner: Come vivere fino a 100 anni

17° Eric Topol: Il futuro senza fili della Medicina

18° James Randi demolisce le Frodi Paranormali

19° Richard Sears: Pianificare la fine del petrolio

20° Si può "affamare" il cancro con la dieta ?

21° Helen Fisher: Perché amiamo e tradiamo

22° Tan Le: Cuffia per leggere le onde cerebrali

23° J.Assange: Il mondo ha bisogno di Wikileaks

24° Hans Rosling: Cresce la popolazione globale

25° Derek Sivers: Tenetevi per voi i vostri obiettivi

26° C. Anderson: I Video stimolano l'Innovazione

27° Stefano Mancuso: L'intelligenza delle piante

28° Steven Johnson: Da dove provengono le Idee

29° Brian Skerry: Splendore e Orrore degli Oceani

30° Kristina Gjerde: Leggi Acque Internazionali

31° Marcel Dicke: Mangiare insetti: perché no ?

32° Amber Case: Siamo diventati tutti dei Cyborg

33° Hanna Rosin: I dati sull'ascesa delle Donne

34° N. Hertz: Quando non dare ascolto agli esperti

35° Patricia Kuhl: il Genio linguistico dei Bambini

36° Hans Rosling: Lavatrice magica e rivoluzione

37° Cynthia Breazeal: Arrivano i Personal Robot

38° M.Jakubowski progetta Macchine open source

39° H.Fineberg: Siamo pronti per la Neo-evoluzione?

40° Eli Pariser: Attenti alle " Gabbie di Filtri " in rete

41° Stephen Wolfram: Calcolare la teoria del tutto

42° Hong: Automobili per conducenti non vedenti

43° Alice Dreger: Il destino è scritto nell'anatomia

44° D.Kraft: Il futuro della Medicina é nelle App

45° C.Seaman: Fantastiche Foto dei Ghiacci Polari

46° Dave deBronkart: Vi presento l'e-Patient Dave

47° Fischer: Un Robot che vola come un Uccello

48° Julian Treasure: 5 modi per ascoltare meglio

49° M.Pagel: Le Lingue hanno cambiato l'Umanità

50° Huang: La democrazia soffoca la crescita economica ?

51° Bruce Schneier: Il miraggio della Sicurezza

52° Resnick: Benvenuti alla rivoluzione genomica

53° Pamela Meyer: Come smascherare i bugiardi

54° Anna Mracek: Un aereoplano che puoi guidare

55° Christoph McDougall: Siamo nati per correre ?

56° Yves Rossy: In volo con Jetman

57° Daniel Wolpert: La vera ragione del Cervello

58° Plait: Come proteggere la Terra dagli asteroidi

59° Y.Medan: Chirurgia a Ultrasuoni senza Bisturi

60° Britta Riley: Un Orto nel mio Appartamento

61° Antonio Damasio: Comprendere la Coscienza

62° Clay Shirky: Perché SOPA è una cattiva Idea

63° Mikko Hypponen: 3 tipi di Attacchi Informatici

64° Peter van Uhm: Perché ho scelto un fucile

65° Shawn Achor: Il segreto per lavorare meglio

66° Kevin Allocca: Perché i Video diventano Virali

67° Vijay Kumar: Robot che Volano e Cooperano

68° Susan Cain: Il potere degli introversi

69° Paul Snelgrove: Un Censimento dell'Oceano

70° Sherry Turkle: Siamo tutti Connessi ma Soli ?

71° Lisa Harouni: Un'introduzione alla Stampa 3D

72° Brain Greene: Il nostro è l'unico Universo ?

73° Hans Rosling: Religioni e Bambini

74° Tali Sharot: Naturale inclinazione all'Ottimismo

75° William Noel e il codice perduto di Archimede

76° P. Diamandis: L'abbondanza è il nostro futuro

77° M.Banzi: Arduino Immaginazione Open-source

78° M.Little: Test per il Parkinson con 1 Telefonata

79° Peter Norvig: La classe di 100 000 studenti

80° J.Enriquez: I nostri figli di una specie diversa ?

81° D.Koller: Imparare dall'Istruzione Web Online

82° S.Sankar: La nuova simbiosi Uomo-Computer

83° Andrew Blum: Cos'è veramente Internet ?

84° Carl Schoonover: Come guardare nel Cervello

85° Maurizio Seracini: La vita segreta dei dipinti

86° Killingsworth: Essere felice ? Stai nel presente

87° Schwartzberg: Natura, Bellezza e Gratitudine

88° E.Sirolli: Volete aiutare qualcuno ? State zitti !

89° A.Cuddy: Il linguaggio corporeo mostra chi sei

90° Amy Tan: La Creatività e il Processo Creativo

91° C.Shirky: Come Internet trasformerà il governo

92° E.Jorgensen: Il BioHacking puoi farlo anche tu

93° Michael Dickinson: Come Vola una Mosca

94° Elon Musk: La mente dietro Tesla e SpaceX

95° C. Mota: Giocare con i Materiali Intelligenti

96° D.Hillis: Internet puó bloccarsi, serve Piano B

97° Sergey Brin: Perché creare i Google Glass ?

98° Todd Humphreys: Come ingannare un GPS

99° P.Singer: " Altruismo Efficace " come e perché

100° Rodney Brooks: Perché ci affideremo ai Robot

101° D.Wolpert: La vera ragion d'essere del cervello

102° Kelly McGonigal: Come farsi amico lo Stress

103° Russell Foster: Perché Dormiamo ?

104° McCallum: Aiuti Tecnologici per Non Vedenti

105° R.D'Andrea: Potenza Atletica dei Quadricotteri

106° G.Giudice: L'Universo é sul filo di un rasoio ?

107° Hypponen: La NSA ha tradito la Fiducia di tutti

Trovi altri post Taggati "Video" facendo una ricerca in archivio o una ricerca per immagini ( clicca sulle immagini per leggere i post ).

Trovi altri post Taggati "Video" facendo una ricerca in archivio o una ricerca per immagini ( clicca sulle immagini per leggere i post ).

Sottoscrivi AB Techno Blog

Sottoscrivi AB Techno Blog

Vedi anche:

Filtro Web per minori: Come bloccare i contenuti per adulti

Filtro Web per minori: Come bloccare i contenuti per adulti

Scrivere la Musica sul PC in un Foglio Musicale Virtuale

Scrivere la Musica sul PC in un Foglio Musicale Virtuale

Fisica - Corsi online gratuiti dalle migliori Università

Fisica - Corsi online gratuiti dalle migliori Università

Come Automatizzare la Scrittura di Frasi e Testi ripetitivi

Come Automatizzare la Scrittura di Frasi e Testi ripetitivi

Come puoi registrare Video + Audio delle chiamate Skype

Come puoi registrare Video + Audio delle chiamate Skype