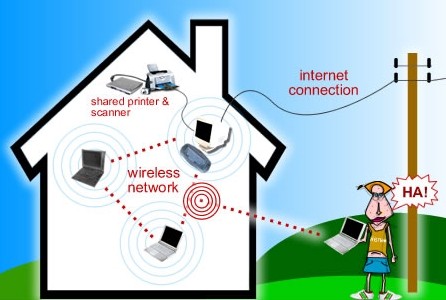

Hai finalmente comprato e installato il tuo nuovo Router WiFi, e ora puoi navigare in libertà da qualsiasi punto della casa, ma sei sicuro di aver installato e messo in sicurezza la tua rete per dare filo da torcere a eventuali aggressori ?

Sono poche le regole da seguire per proteggere la tua rete Wireless, ma molto spesso si installa, si prova per vedere se funziona, ma non ci si ricorda di modificare pochi parametri di configurazione per renderla sicura.

Evitare accessi abusivi al tuo Access Point o wireless Router, é importante non solo per la sicurezza dei tuoi dati presenti sui PC collegati, ma sopratutto per eventuali accessi alla rete effettuati sotto la tua diretta responsabilità legale come intestatario della linea ADSL.

Regole di base per proteggere una rete wireless :

1. Tieni sempre presente che una rete senza fili è per sua stessa natura sempre intercettabile e vulnerabile, le onde radio irradiate dalle tue antenne, vengono diffuse nell'etere e possono arrivare ovunque, anche dove non vuoi. Non sentirti mai al sicuro al 100%, non è detto che un sistema di sicurezza oggi inespugnabile non possa venire bucato domani !

2. Spegni l'ADSL Wireless Router o l'Access Point quando non lo utilizzi, a prescindere dal fatto che sia protetto o meno, eviterai di metterlo in balia di malintenzionati quando non ti serve. Se il tuo dispositivo lo permette, limita la connessione per fasce orarie, restringendo l’accesso solo in determinati orari. Sempre se il tuo dispositivo lo permette, riduci la potenza di trasmissione al minimo possibile compatibilmente con l'area di copertura, cosi rendi piú difficili le connessioni abusive dall'esterno.

3. Disattiva l'SSID broadcast, in questo modo eviterai connessioni occasionali da parte di chi si trova nel raggio d'azione della tua rete. Naturalmente dovrai aver prima impostato e salvato nei tuoi Client una connessione predefinita col nome (cioè l'SSID) dell'Access Point, altrimenti neppure loro potranno più connettersi.

4. Modifica la password di accesso al pannello amministrativo del tuo Access Point per evitare l'accesso da parte di possibili intrusi. Tutti i dispositivi nuovi hanno una password di default conosciuta dai vari tools di attacco, e comunque reperibile facilmente qui.

5. Attiva il filtro sui MAC Address delle schede wireless che si connettono. Ogni scheda wireless unisce ai pacchetti trasmessi nell'etere un codice univoco identificativo della scheda stessa, che viene rilevato dall'access point e può essere trattato, in modo da concedere o negare la connessione ai vari client. Attenzione però, non considerarti al sicuro una volta impostata questa lista, infatti il MAC Address, con un po di conoscenze informatiche può essere facilmente falsificato, quindi un eventuale intruso potrebbe effettuare un'incursione nella tua rete semplicemente presentandosi sotto mentite spoglie ed avere accesso al sistema.

6. Disattiva il Server DHCP dell'Access Point (o Wireless Router) e modifica l’indirizzo IP di default del dispositivo, anzi, se puoi, cambia proprio numerazione a tutta la rete locale, e nelle impostazioni di rete dei PC che si dovranno connettere meglio inserire i dati manualmente, infatti, il server DHCP è quel meccanismo che permette di assegnare automaticamente gli IP a tutti i computers che si connettono. Il sistema è molto comodo per te ma lo è anche per chi si vuole connettere abusivamente. Per quanto riguarda l'impostazione degli IP statici sull'intera rete locale utilizza indirizzi del tipo 10.0.0.0 e netmask 255.0.0.0, in modo da rendere il più difficoltoso possibile la ricerca degli IP corretti.

7. Attiva i sistemi di trasmissione crittografica. I sistemi disponibili al momento sono il WEP, il WPA ed il WPA2. Questi sistemi si basano su delle chiavi condivise da impostare sia sull'Access Point (e naturalmente anche sul Wireless Router) che sul PC client. Evita accuratamente il WEP (Wired Equivalent Protocol), è il sistema più vecchio ed è già stato craccato. Il WPA (Wi-Fi Protected Access), è invece un buon protocollo transitorio, il migliore, sempre che tutti i dispositivi della rete lo supportino, è il WPA2. Ricordati di impostare sempre la chiave di crittazione più lunga e complicata possibile, senza l'esclusione di caratteri speciali e particolari, leggi il post precedente Come creare password sicure.

8. Mantieni sempre in funzione un programma Firewall su tutti i PC che si connettono alla rete wireless. Ancora meglio sarebbe installare un Firewall Hardware che ti permette, di effettuare un controllo granulare su tutto quanto passa in rete, ed essere eventualmente avvisato via email attraverso una serie di alert. Se non vuoi spendere e hai sottomano un vecchio PC da recuperare, puoi installare una distribuzione linux fatta apposta per creare un potente Firewall Hardware. Esistono due ottime distribuzioni, una é IPCOP, e l'altra si chiama Endian Firewall sviluppato da una azienda di Bolzano. Una volta installato e configurato secondo le tue esigenze, avrai trasformato il vecchio PC in un potente e versatilissimo firewall.

Tratto da Wireless-Italia, trovi altri post Taggati "WiFi" qui.

Vedi anche:

Tieni sotto controllo l'hardware del tuo PC portatile

Tieni sotto controllo l'hardware del tuo PC portatile

Nuovo lettore portatile digitale per non vedenti

Nuovo lettore portatile digitale per non vedenti

Verifica se hai programmi pericolosi che girano sul PC

Verifica se hai programmi pericolosi che girano sul PC

Meteo e previsioni da tutto il mondo con Google Map

Meteo e previsioni da tutto il mondo con Google Map

Impara il Russo ascoltando i Podcast

Impara il Russo ascoltando i Podcast